Vous souhaitez changer l’adresse IP de votre téléphone ? Ce n’est pas difficile de changer l’adresse IP de votre téléphone sous Android ou de votre iPhone. Bien que le procédé pour changer l’adresse IP d’un ordinateur ou d’un téléphone soit similaire, nous allons ici détailler les étapes nécessaires à suivre pour vous permettre de changer l’adresse IP de votre smartphone.

Qu’est-ce qu’une adresse IP ?

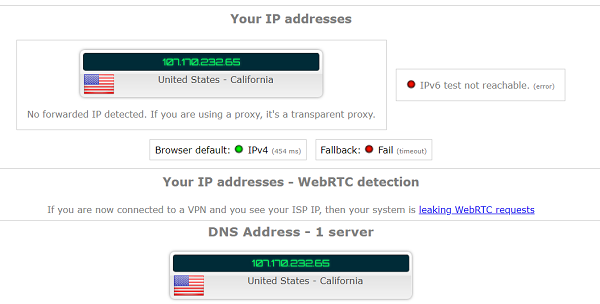

L’adresse IP qui signifie « Internet Protocol Address » nous aide à connecter nos appareils à Internet. Une adresse est assignée à chaque nouvel appareil qui communique avec le routeur. Pour simplifier, c’est l’adresse à laquelle vous recevez les informations quand vous surfez sur Internet. Chaque périphérique a sa propre adresse IP unique qui lui est assignée lorsqu’il se connecte au routeur, toute votre activité sur Internet est associée à votre adresse IP.

[Read more…] about 3 Méthodes pour changer l’adresse IP de son smartphone (Android, iPhone, etc.)

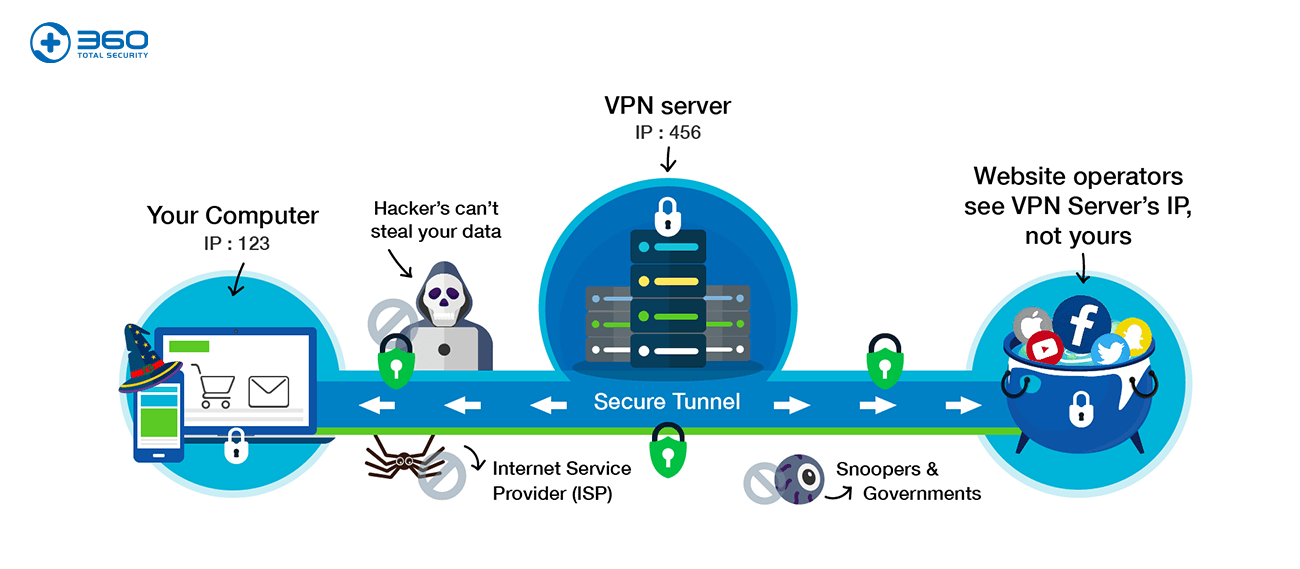

Shadowsocks fonctionne comme un VPN, il redirige les données de trafic Internet de l’utilisateur, envoyées depuis son téléphone ou son ordinateur vers un serveur à distance dans un pays non soumis à la censure, qui s’appelle un serveur Shadowsocks, puis se connecte ensuite à Internet, l’utilisateur peut donc naviguer librement comme s’il résidait dans le pays où est situé le serveur, alors qu’il ou elle est actuellement en Chine.

Shadowsocks fonctionne comme un VPN, il redirige les données de trafic Internet de l’utilisateur, envoyées depuis son téléphone ou son ordinateur vers un serveur à distance dans un pays non soumis à la censure, qui s’appelle un serveur Shadowsocks, puis se connecte ensuite à Internet, l’utilisateur peut donc naviguer librement comme s’il résidait dans le pays où est situé le serveur, alors qu’il ou elle est actuellement en Chine.

Cependant, il y a quelques exceptions dans des lieux comme les Émirats Arabes Unis, où l’utilisation de VPN est actuellement restreinte. Certains pays du Moyen-Orient, comme l’Arabie Saoudite et l’Iran, ne voient pas l’utilisation de VPN d’un bon œil car ces gouvernements travaillent dur pour censurer internet et les réseaux sociaux. Naturellement, ils n’aiment pas ce qui permet aux gens de contourner leurs efforts en termes de censure.

Cependant, il y a quelques exceptions dans des lieux comme les Émirats Arabes Unis, où l’utilisation de VPN est actuellement restreinte. Certains pays du Moyen-Orient, comme l’Arabie Saoudite et l’Iran, ne voient pas l’utilisation de VPN d’un bon œil car ces gouvernements travaillent dur pour censurer internet et les réseaux sociaux. Naturellement, ils n’aiment pas ce qui permet aux gens de contourner leurs efforts en termes de censure.

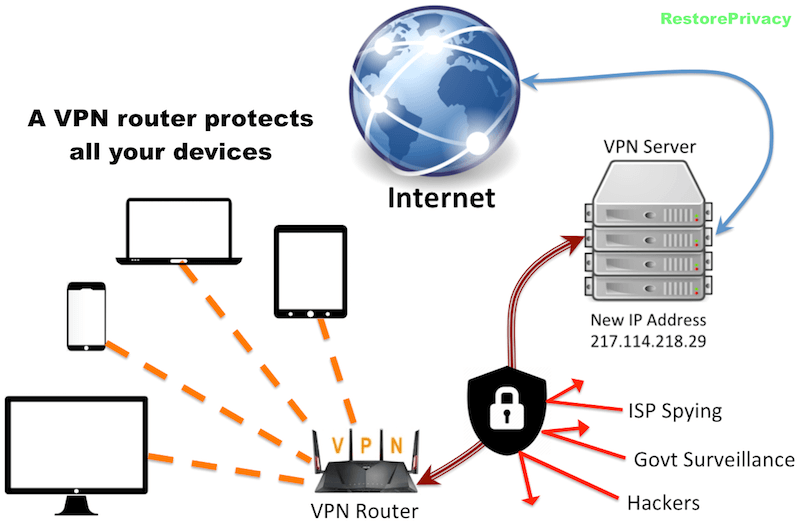

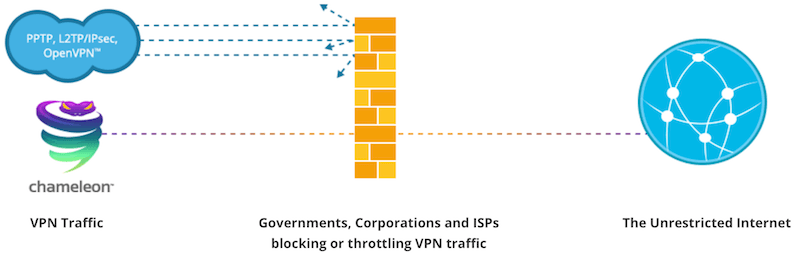

La plupart des services VPN commerciaux offrent une variété de différents protocoles VPN que vous pouvez utiliser avec l’application VPN.

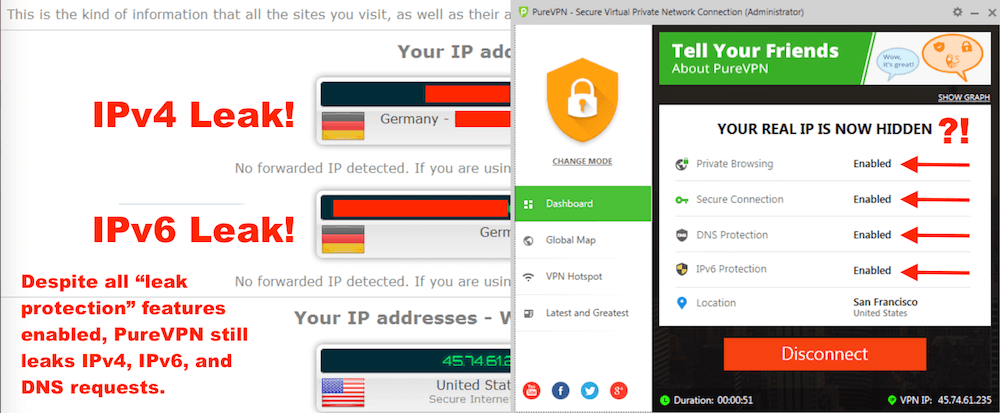

La plupart des services VPN commerciaux offrent une variété de différents protocoles VPN que vous pouvez utiliser avec l’application VPN. En ce qui concerne la confidentialité, il est important de prêter attention aux politiques d’enregistrements.

En ce qui concerne la confidentialité, il est important de prêter attention aux politiques d’enregistrements.

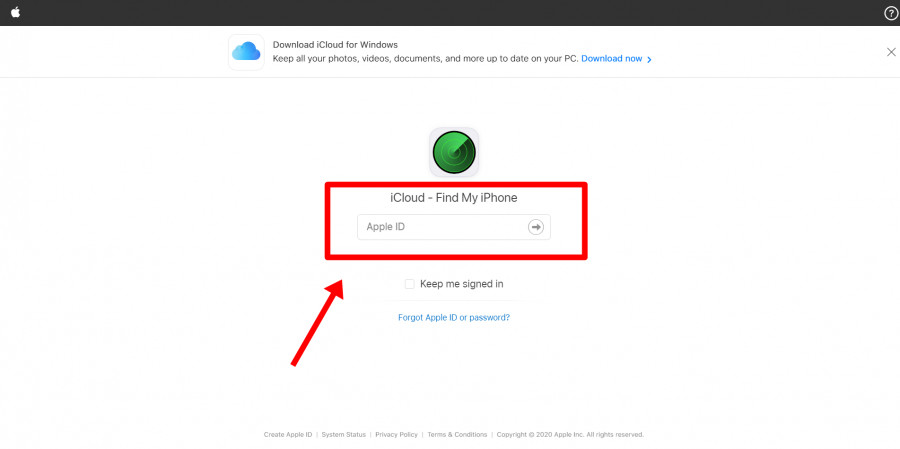

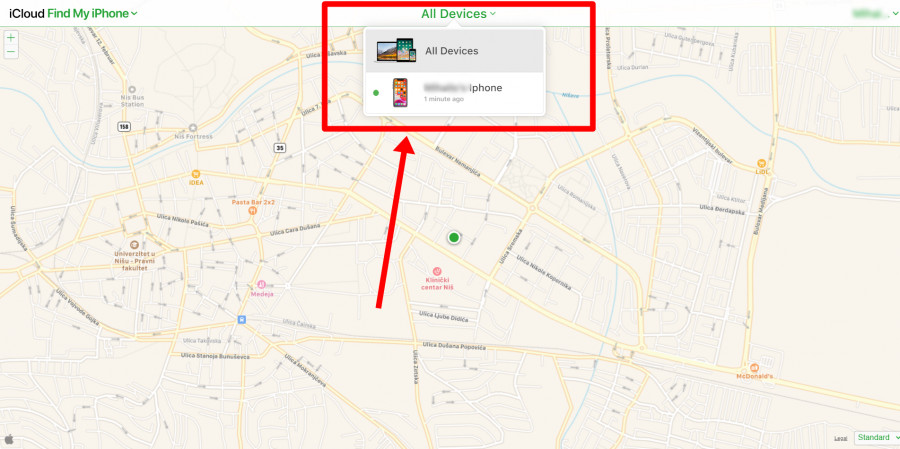

La méthode est plutôt simple :

La méthode est plutôt simple :